개요

사이드 프로젝트를 진행하면서 사용자 API를 개발할때 Spring Security를 적용해 보고자 소스 분석 및 개발을 진행하며 글로 정리하게 되었다. 예제 소스는 여기(github)에서 확인 가능하다.

Spring security 역할

Spring security는 filter을 통해 인증(Authenticatio)과 권한(Authorization)을 확인한다.

Filter 개념

Spring Security를 적용하기에 앞서 filter를 알아야 이해와 적용이 쉬울 것이다. 아마 처음 프로젝트를 개발하는 개발자들에게 filter에 대한 개념이 없었을 수도 있다. (필자도 그랬다)

filter는 클라이언트 요청에 대해 사전에 걸러낼 수 있는 역할을 수행하며 요청(Request)와 응답(Response)에 대한 정보들을 변경할 수 있다. filter가 수행되는 시점은 dispatcher servlet으로 요청이 도착하기 전으로 다음 순서를 살펴보자.

동작 원리 및 Debug

- 프로젝트 버전

- spring-boot 2.7.9

- spring-security 5.7.7

- jjwt 0.11.5

- 동작 원리

1. 처음 서버로 request(요청)가 들어오면 StandardWrapperValve의 invoke 메서드가 호출되고 다음과 같이 filterChain.doFilter를 호출한다. 이때 filterChain이란 filter들이 모여 하나의 체인을 형성한 체인으로 ApplicationFilterChain에 해당한다.

StandardWrapperValve의 invoke 메서드 일부분

...

// Create the filter chain for this request

ApplicationFilterChain filterChain =

ApplicationFilterFactory.createFilterChain(request, wrapper, servlet);

// Call the filter chain for this request

// NOTE: This also calls the servlet's service() method

Container container = this.container;

try {

if ((servlet != null) && (filterChain != null)) {

// Swallow output if needed

if (context.getSwallowOutput()) {

try {

SystemLogHandler.startCapture();

if (request.isAsyncDispatching()) {

request.getAsyncContextInternal().doInternalDispatch();

} else {

filterChain.doFilter(request.getRequest(),

response.getResponse());

}

} finally {

String log = SystemLogHandler.stopCapture();

if (log != null && log.length() > 0) {

context.getLogger().info(log);

}

}

} else {

if (request.isAsyncDispatching()) {

request.getAsyncContextInternal().doInternalDispatch();

} else {

filterChain.doFilter

(request.getRequest(), response.getResponse());

}

}

}

}

...

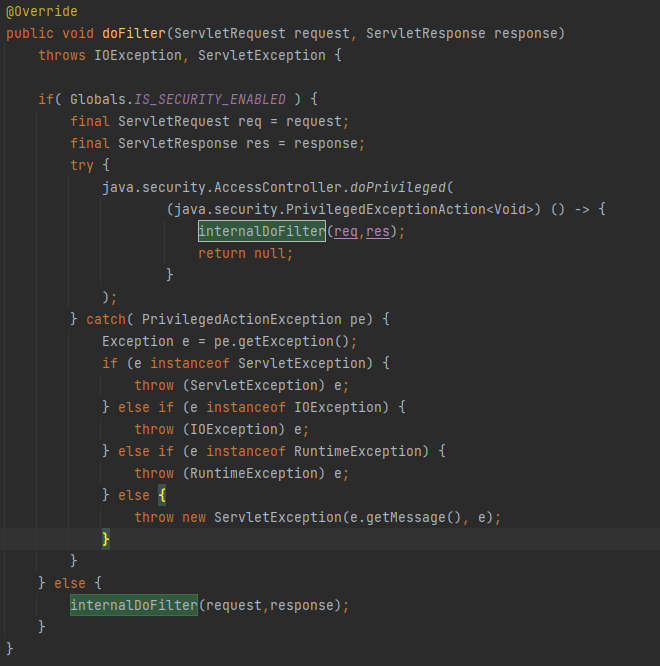

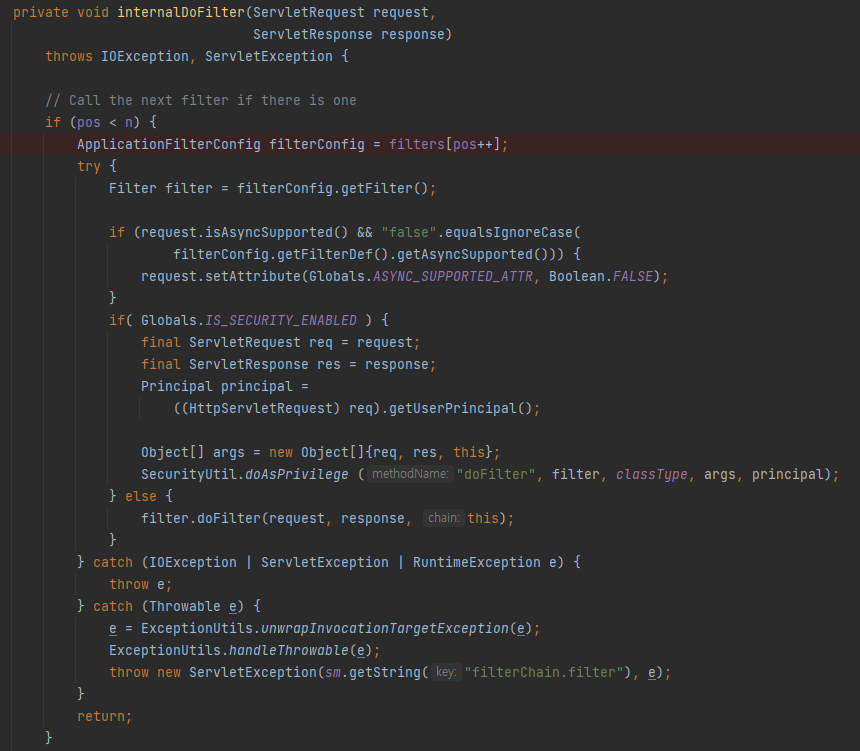

2. filterChain.doFilter이 호출되면 filterChain의 구현체인 ApplicationFilterChain의 doFilter에 의해 internalDoFilter가 호출되고 아래의 Filter들의 doFilter가 순차적으로 실행된다.

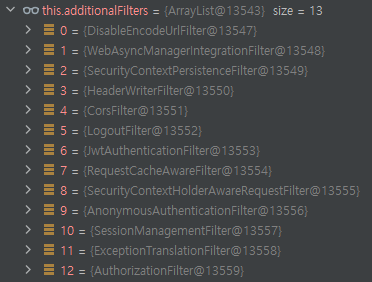

3. filter들의 doFilter가 순차적으로 수행되면서 springSecurityFilterChain의 차례가 되면 SecurityFilterChain에 추가된 filter들이 순차적으로 수행된다. 우리는 4번째에 있는 SecurityFilterChain안에 JwtAuthenticationFilter를 추가해준다.

Spring 공식문서에서 FilterSecurityInterceptor가 AuthorizationFilter로 변경되었음을 확인(이전 FilterSecurityInterceptor)

4. 이때 JwtAuthenticationFilter란, OncePerRequestFilter(Filter 인터페이스의 doFilter를 구현한 필터클래스)를 상속하여 doFilterInternal를 구현한 filter로 SecurityFilterChain 순서에 따라 doFilterInternal 내부에 로직이 수행된다.

JwtAuthenticationFilter, jwtProvider 예시 구현 소스

5. JwtAuthenticationFilter의 doFilterInternal에서 다음 로직을 수행한다.

- 헤더에서 가져온 토큰이 유효한지 검증

- 토큰을 이용하여 계정을 가져오고 유저정보를 가져와 SecurityContext에 Authentication(인증 객체) 저장

6. SecurityFilterChain의 11번째인 ExceptionTranslationFilter에서 AuthenticationException(인증 문제)과 AccessDeniedException(권한)을 securityException으로 관리한다.

handleSpringSecurityException 메서드에서는 securityException에 따라 다음을 호출한다.

// AuthenticationException일 경우

this.authenticationEntryPoint.commence(request, response, reason);

// AccessDeniedException일 경우

this.accessDeniedHandler.handle(request, response, exception);

7. SecurityConfiguration에서 exceptionHandling을 통해 authenticationEntryPoint와 accessDeniedHandler를 커스텀해주어 원하는 응답을 보내준다.

결과

Spring Security와 jwt를 적용하고 debug를 하며 filter 처리에 대한 방식과 구조를 알게 되었다. 추가로 프로젝트에 잘못 적용된 코드도 바로 잡을 수 있었는데 JwtAuthenticationFilter를 addFilterBefore로 추가해줄때 UsernamePassword AuthenticationFilter 앞에 추가해주도록 구현하였으나 프로젝트에서 form을 이용한 로그인을 이용한 방식이 아니므로 UsernamePassword AuthenticationFilter 대신 RequestCacheAwareFilter 앞으로 추가해주며 Security의 filterChain을 바로잡을 수 있었다.

참고 자료

- Spring 공식 문서 : https://docs.spring.io/spring-security/reference/servlet/authorization/authorize-http-requests.html

- 스프링 필터의 동작과정 : https://emgc.tistory.com/125

- OncePerRequestFilter란 : https://emgc.tistory.com/119

- Spirng Security + Jwt : https://velog.io/@jkijki12/Spirng-Security-Jwt-%EB%A1%9C%EA%B7%B8%EC%9D%B8-%EC%A0%81%EC%9A%A9%ED%95%98%EA%B8%B0

- FilterChain : https://jun-itworld.tistory.com/28

- 스프링 필터의 동작과정 : https://emgc.tistory.com/125

감사합니다.

'개발 > Spring' 카테고리의 다른 글

| [MongoDB] MongoInterruptedException 해결하기 (0) | 2024.06.02 |

|---|---|

| RecoverableDataAccessException 해결한 경험 (1) | 2024.04.28 |

| [Spring Security] SecurityContextHolder와 Authentication 알아보기 (0) | 2023.04.19 |

| Spring boot에 Swagger 적용하기 (0) | 2023.03.31 |

| Interceptor, DispatcherServlet이란? (0) | 2021.07.16 |

댓글